حملات منع و محروم سازی سرویس یا دیداس چیست؟ راه های مقابله و نحوه پیشگیری از حمله DDoS را اینجا بیاموزید!

امروزه حملات DDoS یک نگرانی اصلی در امنیت اینترنت است. حمله انکار سرویس توزیع شده (DDoS) یک تلاش مخرب برای ایجاد اختلال در ترافیک عادی یک سرور، سرویس یا شبکه هدفمند با غلبه بر هدف یا زیرساخت اطراف آن با سیل ترافیک اینترنت است.

حملات دیداس با استفاده از چندین سیستم کامپیوتری به خطر افتاده به عنوان منابع ترافیک حمله به اثربخشی دست می یابند. ماشینهای مورد بهرهبرداری میتوانند شامل رایانهها و سایر منابع شبکه مانند دستگاههای IoT باشند.

از یک سطح بالا، یک حمله DDoS مانند یک ترافیک غیرمنتظره است که بزرگراه را مسدود می کند و از رسیدن ترافیک منظم به مقصد جلوگیری می کند. اگرچه با این حملات به طور کامل در دوره جامع امنیت سایت صحبت و تمرین کردهایم اما در این مقاله نیز نکات ارزشمندی را برای شما گردآوری کردهایم تا با آنها بیشتر آشنا شوید و مشکل شما نیز بر طرف شود.

- مقاله مرتبط: آشنایی با انواع حملات سایبری + نحوه مقابله [54 حمله]

حمله دیداس (DDoS) چگونه کار می کند؟

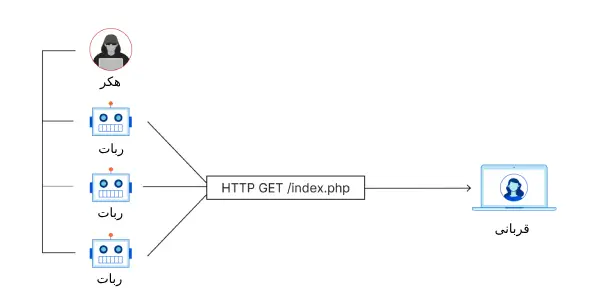

حملات DDoS با شبکه های ماشین های متصل به اینترنت انجام می شود.

این شبکهها شامل رایانهها و سایر دستگاهها (مانند دستگاههای IoT) هستند که به بدافزار آلوده شدهاند و به آنها اجازه میدهند از راه دور توسط یک مهاجم کنترل شوند. این دستگاههای جداگانه به عنوان ربات (یا زامبی) شناخته میشوند و به گروهی از رباتها باتنت میگویند.

هنگامی که یک بات نت ایجاد شد، مهاجم می تواند با ارسال دستورالعمل های راه دور به هر ربات، حمله را هدایت کند.

هنگامی که سرور یا شبکه قربانی توسط بات نت مورد هدف قرار می گیرد، هر ربات درخواست هایی را به آدرس IP مورد نظر ارسال می کند که به طور بالقوه باعث می شود سرور یا شبکه تحت فشار قرار گیرد و در نتیجه سرویس به ترافیک عادی منع شود. از آنجایی که هر ربات یک دستگاه اینترنتی قانونی است، جداسازی ترافیک حمله از ترافیک عادی می تواند دشوار باشد.

نحوه شناسایی یک حمله دیداس

بارزترین علامت حمله دیداس این است که سایت یا سرویسی ناگهان کند می شود یا در دسترس نیست. اما از آنجایی که تعدادی از دلایل – چنین افزایش قانونی در ترافیک – می تواند مشکلات عملکردی مشابهی ایجاد کند، معمولاً تحقیقات بیشتری لازم است. ابزارهای تجزیه و تحلیل ترافیک می توانند به شما کمک کنند برخی از این نشانه های آشکار حمله DDoS را شناسایی کنید:

- مقادیر مشکوک ترافیک ناشی از یک آدرس IP یا محدوده IP

- سیل ترافیک از سوی کاربرانی که یک نمایه رفتاری مشترک دارند، مانند نوع دستگاه، موقعیت جغرافیایی، یا نسخه مرورگر وب

- افزایش غیرقابل توضیح در درخواست ها به یک صفحه یا نقطه پایانی

- الگوهای ترافیکی عجیب و غریب مانند افزایش در ساعات فرد روز یا الگوهایی که غیرطبیعی به نظر می رسند (مثلاً هر 10 دقیقه یک بار افزایش می یابد)

علائم خاص دیگری از حمله دیداس وجود دارد که بسته به نوع حمله می تواند متفاوت باشد.

برخی از انواع رایج حملات دیداس (DDoS) چیست؟

انواع مختلف حملات DDoS اجزای مختلف اتصال شبکه را هدف قرار می دهند. برای درک نحوه عملکرد حملات دیداس مختلف، لازم است بدانید که چگونه یک اتصال شبکه ایجاد می شود.

یک اتصال شبکه در اینترنت از اجزای مختلف یا “لایه ها” تشکیل شده است. مانند ساختن یک خانه از پایه، هر لایه در مدل هدف متفاوتی دارد. مدل OSI، یک چارچوب مفهومی است که برای توصیف اتصال شبکه در 7 لایه مجزا استفاده می شود.

در حالی که تقریباً تمام حملات DDoS شامل غلبه بر یک دستگاه یا شبکه هدف با ترافیک است، حملات را می توان به سه دسته تقسیم کرد. یک مهاجم ممکن است از یک یا چند بردار حمله مختلف یا بردارهای حمله چرخهای در پاسخ به اقدامات مقابلهای انجام شده توسط هدف استفاده کند.

حملات دیداس لایه برنامه (Application layer attack)

هدف حمله

گاهی اوقات به عنوان یک حمله دیداس لایه 7 (با اشاره به لایه هفتم مدل OSI) از آن یاد می شود، هدف این حملات تخلیه منابع هدف برای ایجاد یک انکار سرویس است.

این حملات لایهای را هدف قرار می دهند که در آن صفحات وب روی سرور تولید می شوند و در پاسخ به درخواست های HTTP تحویل داده می شوند. اجرای یک درخواست HTTP از نظر محاسباتی در سمت کلاینت ارزان است، اما پاسخگویی به آن برای سرور هدف ممکن است گران باشد، زیرا سرور اغلب چندین فایل را بارگیری می کند و پرس و جوهای پایگاه داده را برای ایجاد یک صفحه وب اجرا می کند. دفاع در برابر حملات لایه 7 دشوار است، زیرا تشخیص ترافیک مخرب از ترافیک قانونی دشوار است.

مثال برای Application layer

سیل HTTP

این حمله شبیه فشار دادن بارها و بارها بهروزرسانی در یک مرورگر وب در بسیاری از رایانههای مختلف است. تعداد زیادی درخواست HTTP به سرور سرازیر میشود و منجر به انکار سرویس میشود. این نوع حمله از ساده تا پیچیده را شامل می شود.

پیاده سازی های ساده تر ممکن است به یک URL با همان محدوده از آدرس های IP حمله کننده، ارجاع دهنده ها و عوامل کاربر دسترسی داشته باشند. نسخههای پیچیده ممکن است از تعداد زیادی آدرس IP مهاجم استفاده کنند و آدرسهای اینترنتی تصادفی را با استفاده از ارجاعدهندههای تصادفی و عوامل کاربر هدف قرار دهند.

حملات دیداس پروتکلی (Protocol attacks)

هدف حمله

حملات پروتکلی، که به عنوان حملات خستگی حالت نیز شناخته می شوند، با مصرف بیش از حد منابع سرور و/یا منابع تجهیزات شبکه مانند فایروال ها و متعادل کننده های بار، باعث اختلال در سرویس می شوند. حملات پروتکلی از نقاط ضعف لایه 3 و لایه 4 پشته پروتکل برای غیرقابل دسترس کردن هدف استفاده می کنند.

مثال برای Protocol attack

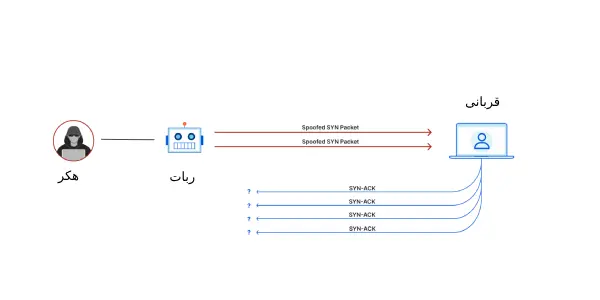

سیل SYN

SYN Flood شبیه به کارگری است که در یک اتاق عرضه درخواستهایی را از جلوی فروشگاه دریافت میکند.

کارگر درخواستی دریافت میکند، میرود و بسته را میگیرد و قبل از بیرون آوردن بسته منتظر تأیید میشود. سپس کارگر بسیاری از درخواستهای بسته بیشتری را بدون تأیید دریافت میکند تا زمانی که نتوانند بستههای دیگری را حمل کنند، در کار غرق شوند و درخواستها بیپاسخ بماند.

این حمله با ارسال تعداد زیادی از بستههای SYN «درخواست اتصال اولیه» TCP با آدرسهای IP جعلی منبع، از دست دادن TCP – توالی ارتباطاتی که توسط آن دو رایانه اتصال شبکه را آغاز میکنند – سوء استفاده میکند.

ماشین هدف به هر درخواست اتصال پاسخ می دهد و سپس منتظر مرحله نهایی در دست دادن می شود، که هرگز رخ نمی دهد و منابع هدف را در این فرآیند خسته می کند.

حملات دیداس حجمی (Volumetric attacks)

هدف حمله

این دسته از حملات با مصرف تمام پهنای باند موجود بین هدف و اینترنت بزرگتر، ازدحام ایجاد می کنند. حجم زیادی از داده ها با استفاده از یک فرم تقویت یا ابزار دیگری برای ایجاد ترافیک گسترده، مانند درخواست از یک بات نت، به یک هدف ارسال می شود.

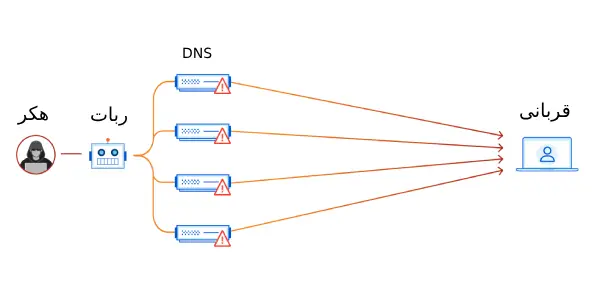

مثال برای Amplification

تقویت DNS

تقویت DNS مانند این است که شخصی با یک هایپرمارکت تماس بگیرد و بگوید “من از هر محصولی، یکی سفارش میخواهم، لطفاً با من تماس بگیرید و تمام سفارشم را تکرار کنید”، جایی که شماره تماس در واقع متعلق به قربانی است. با تلاش بسیار کم، یک پاسخ طولانی ایجاد می شود و برای قربانی ارسال می شود. با درخواست یک سرور DNS باز با آدرس IP جعلی (آدرس IP قربانی)، آدرس IP مورد نظر پاسخی از سرور دریافت می کند.

روند کاهش حمله دیداس (DDoS) چیست؟

نگرانی اصلی در کاهش حمله DDoS، تمایز بین ترافیک حمله و ترافیک عادی است.

به عنوان مثال، اگر وب سایت یک شرکت با مشتریان مشتاق عرضه شود، قطع کردن همه ترافیک اشتباه است. اگر آن شرکت به طور ناگهانی ترافیک مهاجمان شناخته شده را افزایش دهد، احتمالاً تلاش برای کاهش حمله دیداس ضروری است.

مشکل در تشخیص مشتریان واقعی جدا از ترافیک حمله است.

در اینترنت مدرن، ترافیک دیداس به اشکال مختلفی وجود دارد. ترافیک می تواند از نظر طراحی متفاوت باشد، از حملات تک منبع جعلی گرفته تا حملات چند بردار پیچیده و تطبیقی.

یک حمله DDoS چند بردار از مسیرهای حمله متعدد استفاده میکند تا به روشهای مختلف بر یک هدف غلبه کند که به طور بالقوه تلاشهای کاهش را در هر مسیری منحرف میکند.

حملهای که چندین لایه پشته پروتکل را به طور همزمان هدف قرار می دهد، مانند تقویت DNS (لایه های هدف 3/4) همراه با سیل HTTP (لایه هدف 7) نمونهای از دیداس چند برداری است.

کاهش یک حمله DDoS چند بردار به استراتژیهای مختلفی برای مقابله با مسیرهای مختلف نیاز دارد.

به طور کلی، هرچه حمله پیچیدهتر باشد، احتمال اینکه ترافیک حمله از ترافیک عادی جدا شود، بیشتر میشود – هدف مهاجم این است که تا حد امکان با هم ترکیب شود و تلاشهای کاهش را تا حد ممکن ناکارآمد کند.

تلاشهای کاهشی که شامل حذف یا محدود کردن بیرویه ترافیک میشود، ممکن است ترافیک خوب را همراه با موارد بد از بین ببرد، و همچنین حمله ممکن است برای دور زدن اقدامات متقابل اصلاح و سازگار شود. به منظور غلبه بر یک تلاش پیچیده برای اختلال، یک راه حل لایهای بیشترین سود را به همراه خواهد داشت.

مسیریابی سیاهچاله (Blackhole routing)

یک راه حل در دسترس تقریباً همه مدیران شبکه، ایجاد یک مسیر سیاه چاله و قیف کردن ترافیک در آن مسیر است. در سادهترین شکل آن، وقتی فیلتر سیاهچاله بدون معیارهای محدودیت خاصی اجرا میشود، ترافیک شبکه قانونی و مخرب به یک مسیر پوچ یا سیاهچاله هدایت میشود و از شبکه حذف میشود.

اگر یک ویژگی اینترنتی در حال تجربه حمله DDoS باشد، ارائهدهنده خدمات اینترنت دارایی (ISP) ممکن است تمام ترافیک سایت را به عنوان دفاعی به یک سیاهچاله ارسال کند. این یک راه حل ایده آل نیست، زیرا به طور موثر هدف مورد نظر خود را به مهاجم می دهد: شبکه را غیرقابل دسترس می کند.

محدود کردن نرخ (Rate limiting)

محدود کردن تعداد درخواست هایی که سرور در یک بازه زمانی خاص می پذیرد نیز راهی برای کاهش حملات انکار سرویس است. در حالی که محدود کردن نرخ برای کند کردن اسکراپرهای وب از سرقت محتوا و کاهش تلاشهای brute force برای ورود به سیستم مفید است، احتمالاً به تنهایی برای مدیریت مؤثر یک حمله DDoS پیچیده کافی نیست. با این وجود، محدود کردن نرخ یک جزء مفید در استراتژی کاهش DDoS موثر است.

فایروال برنامه های وب (Web application firewall)

فایروال برنامه وب (WAF) ابزاری است که می تواند به کاهش حمله DDoS لایه 7 کمک کند. با قرار دادن یک WAF بین اینترنت و یک سرور مبدا، WAF ممکن است به عنوان یک پروکسی معکوس عمل کند و از سرور مورد نظر در برابر انواع خاصی از ترافیک مخرب محافظت کند.

با فیلتر کردن درخواست ها بر اساس یک سری قوانین مورد استفاده برای شناسایی ابزارهای DDoS، می توان از حملات لایه 7 جلوگیری کرد. یکی از ارزش های کلیدی یک WAF موثر، توانایی اجرای سریع قوانین سفارشی در پاسخ به یک حمله است.

انتشار شبکه انیکست (Anycast network diffusion)

این رویکرد کاهش از یک شبکه Anycast استفاده می کند تا ترافیک حمله را در شبکهای از سرورهای توزیع شده به نقطهای که ترافیک جذب شبکه می شود، پراکنده کند.

این رویکرد مانند هدایت کردن یک رودخانه پرشتاب به پایین کانالهای کوچکتر جداگانه، تأثیر ترافیک حمله توزیعشده را تا جایی گسترش میدهد که قابل مدیریت میشود و هر گونه قابلیت مخرب را منتشر میکند.

قابلیت اطمینان یک شبکه Anycast برای کاهش حمله دیداس به اندازه حمله و اندازه و کارایی شبکه بستگی دارد. مثلا بخش مهمی از کاهش DDoS که توسط Cloudflare اجرا شده است، استفاده از یک شبکه توزیع شده Anycast است.

Cloudflare دارای یک شبکه 248 Tbps است که مرتبهای بزرگتر از بزرگترین حمله دیداس ثبت شده است. اگر در حال حاضر تحت حمله هستید، اقداماتی وجود دارد که می توانید برای رهایی از زیر فشار انجام دهید. حفاظت DDoS که در Cloudflare پیاده سازی می شود، چند وجهی است تا بسیاری از بردارهای حمله احتمالی را کاهش دهند. اگر در این زمینه متخصص نیستید، خدمات ایمن سازی وب سایت خود را به پانا مارکتینگ بسپارید.